電子証明書の暗号方式の移行計画

電子署名法の主務官庁であるデジタル庁および法務省から「特定認証業務の基準の改正スケジュール等の周知について」が公表されました(2024年5月15日、同年6月11日更新)。2028年に政府認証基盤(BCA)が実施する暗号移行に合わせ、認定認証事業者も暗号移行を順次実施予定です。

電子認証局会議では移行にあたり、利用者の皆さまや署名検証者各位へスムースな移行を可能とするよう、関係各所と調整を実施していきます。

「2028年暗号移行に関する説明(電子認証局会議)」も、ご参照ください。

暗号移行の検討状況

認定認証業務で規定される暗号方式は、暗号技術検討会及び関連委員会(CRYPTREC)により安全性及び実装性能が確認された暗号技術として利用を推奨する「電子政府推奨暗号リスト」から選定されます。

2021年度の検討においては、SHA2/RSA2048bitを2030年までに利用不可とし、あらたな暗号方式への移行について検討しています。

| 想定運用終了・ 廃棄年/利用期間 |

2022~2030 | 2031~2040 | 2041~2050 | 2051~2060 | 2061~2070 | |

|---|---|---|---|---|---|---|

| 112ビット セキュリティ |

新規生成*1) | 移行完遂 期間*4) |

利用不可 | 利用不可 | 利用不可 | 利用不可 |

| 処理*2) | 許容*3) | |||||

| 128ビット セキュリティ |

新規生成*1) | 利用可 | 利用可 | 移行完遂 期間*4) |

利用不可 | 利用不可 |

| 処理*2) | 許容*3) | |||||

| 192ビット セキュリティ |

新規生成*1) | 利用可 | 利用可 | 利用可 | 利用可 | 利用可 |

| 処理*2) | ||||||

| 256ビット セキュリティ |

新規生成*1) | 利用可 | 利用可 | 利用可 | 利用可 | 利用可 |

| 処理*2) | ||||||

- *1) 新規に暗号処理を実行する場合(例:暗号化、署名生成)

- *2) 処理済みのデータに対して処理を実行する場合(例:復号、署名検証)

- *3) 処理済みのデータに対する正当性を担保又は確認するための何らかの技術的又は運用的な対策やルール等(暗号技術によるものとは限らない)を併用している場合

- *4) よりセキュリティ強度の高い暗号技術又は鍵長への移行を完遂させなければならない期間。利用する暗号処理が短期間で完結する場合(例:エンティティ認証)、又は既存の電子政府システムの継続利用やそれらとの互換性・相互接続性維持のための利用に限定

<参考>2014年度の暗号移行

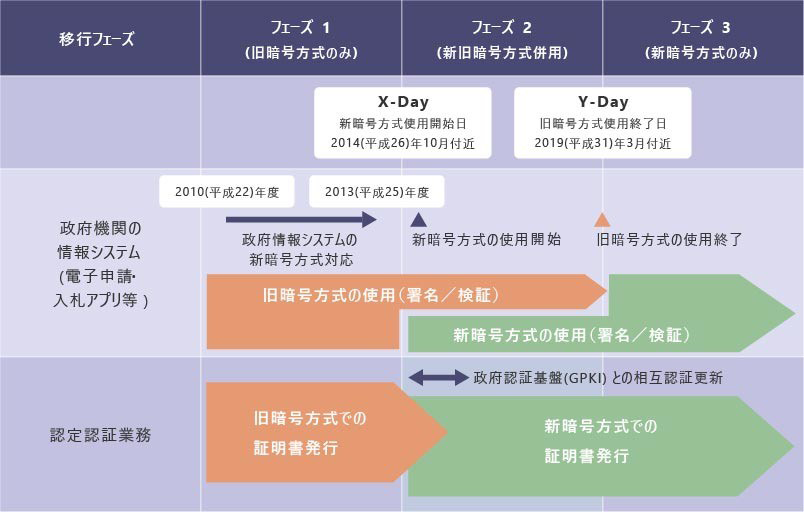

内閣官房情報セキュリティセンター(NISC)が、2008年4月22日に「政府機関の情報システムにおいて使用されている暗号アルゴリズムSHA-1及びRSA1024に係る移行指針」を公開、その後、2012年10月26日に一部スケジュールの変更を行い、2014年9月下旬以降早期(X-Day)までに政府機関などで使用する電子証明書とその利用システムが新暗号方式へ対応する発表を行いました。

日本では、この指針に基づいて暗号アルゴリズムの移行を推進し、2014年度のX-Day以降、政府機関、及び電子証明書を発行する認定認証事業者、及び署名アプリケーションを運用する組織が協調して、より長い暗号鍵やハッシュ関数を使用した強固な暗号方式(SHA2/RSA2048bit)にスムーズに暗号移行を行い、2018年度末までに旧暗号方式(SHA-1/RSA1024bit)の使用が終了し、利用者が安心してシステムを利用できる環境の維持に成功しました。

(平成24年11月1日 情報セキュリティ政策会議資料)